最近在折腾馒头(已经可以顺利毕业了,此处感谢烧烧)

折腾的时候看到别人说宽带IPV6可以突破小水管上行,于是试了一下,并没有什么用.

但是我发现了一个问题,三层交换机下面竟然不支持IPV6!!!(可以不用,但是不能没有啊)

后面考虑到NAT的问题,也顺便测了一下类型(用STUN,三层下全是NAT4),

结合上次不能UPnP的问题,于是痛下决心再折腾一波

最近在折腾馒头(已经可以顺利毕业了,此处感谢烧烧)

折腾的时候看到别人说宽带IPV6可以突破小水管上行,于是试了一下,并没有什么用.

但是我发现了一个问题,三层交换机下面竟然不支持IPV6!!!(可以不用,但是不能没有啊)

后面考虑到NAT的问题,也顺便测了一下类型(用STUN,三层下全是NAT4),

结合上次不能UPnP的问题,于是痛下决心再折腾一波

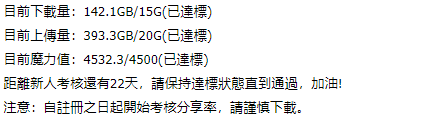

思考了半天

不如把网关和DHCP都交给核心交换机吧

主路由就安心的负责转发NAT和上网

这样子的好处有哪些呢

不需要外网的设备,以及主路由折腾的时候不会影响家里的网络

可以不用等主路由开机了才有网(主路由开机竟然比核心交换机还要慢!),而子路由因为是开机最快的,在以有线mesh的方式组合后往往要等好久才能上网(会在主路由启动后重启)

上文说到我要额外买一个小WIFI用于无线扩展访客WIFI,在这里揭晓用途

如果家里有客人,再加上mesh(或者有线中继),往往会遇上一个问题,

就是主路由开了访客之后,子路由如果开访客WIFI,即便是相同的SSID也无法上网,

有的路由器可以打开访问内网资源就可以了,但是这个不就和访客WIFI的意思背离了吗

所以之前的方案是单独买一个小WIFI用无线中继扩展主路由的访客WIFI,但不免成本高了,而且范围也没主网络大(除非额外再掏钱再买几个…)

VLAN可以有效控制广播范围,增强安全性

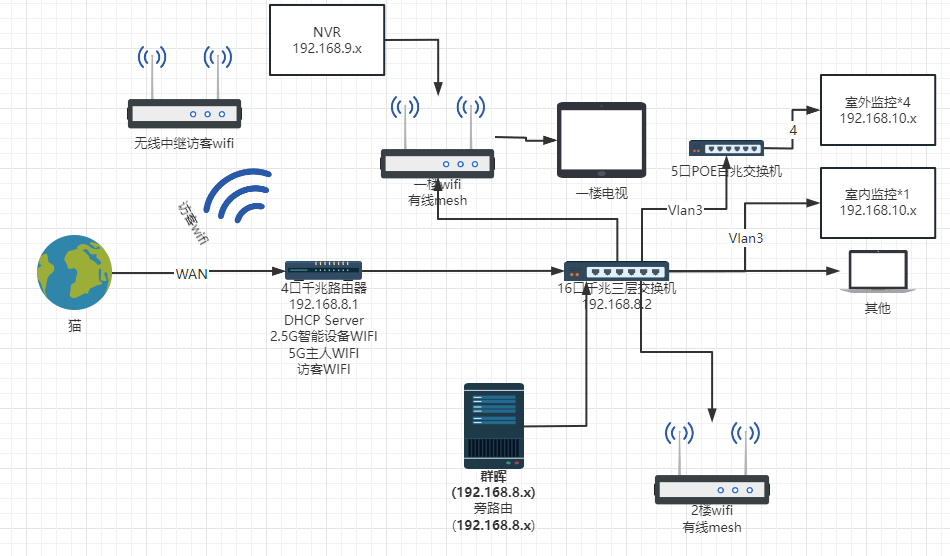

| VLAN | 网段 | 作用 |

|---|---|---|

| 1 | 192.168.8.0 | 设备网段 |

| 2 | 192.168.9.0 | 物联网设备 |

| 3 | 192.168.10.0 | 监控网段(户外POE) |

| 4 | 192.168.68.0 | 家庭设备网段 (书房电脑,手机等) |

| 5 | 192.168.88.0 | 访客网段 |

| 端口 | 端口类型 | PVID | untagged VLAN | tagged VLAN | 设备 |

|---|---|---|---|---|---|

| 1 | Generate | 5 | 1,2,3,4,5 | 主路由 | |

| 2 | Generate | 5 | 1,2,3,4,5 | 子路由 | |

| 3 | Generate | 1 | 1,2,3,4 | NAS | |

| 4 | Generate | 5 | 1,2,3,4,5 | 子路由 监控NVR | |

| 5 | Access | 3 | 3 | 监控交换机 | |

| 6-18 | Access | 4 | 4 | 家庭设备 |

按照上图先设置好Vlan,然后开启针对这些创建端口,配置dhcp服务器

我们发现这时候通过1,2,4端口接进去的都是88网段的(默认访客),这时候如果我们有需要,就用MAC VLAN进行绑定

比如 小米网关 属于物联网设备,那么就用MAC VLAN绑定为VLAN 2,拔掉网线再接上去就是会看到分配了9网段

ACL,全称Access Control Lists,意思是访问控制,通过ACL我们可以决定哪些设备可以访问哪些网段

那么进来的设备默认都是88网段的,都是访客,以此推断,我们就可以配置88网段不可以访问[2,3,4]网段的,只允许上网

这样子就不怕被人看到我们的NAS啊物联网设备啊监控这样,保障了安全

还可以把物联网网段的设备改成无法访问外网,不怕黑心厂商加钩子= =

大概就这样子,

不过这个也有弊端,目前还想不明白怎么去实现UPNP,只能手动在主路由加上端口映射或者DMZ

欢迎大家来讨论

先来聊一下现在的网络情况,权当分享,也可以看下自己踩了那些坑进行复盘

很简单巴拉巴拉

PPOE(这个问宽带提供商)

DHCP服务器

然后把线接上就可以配置交换机了

各端口情况如下:

先来创建vlan接口

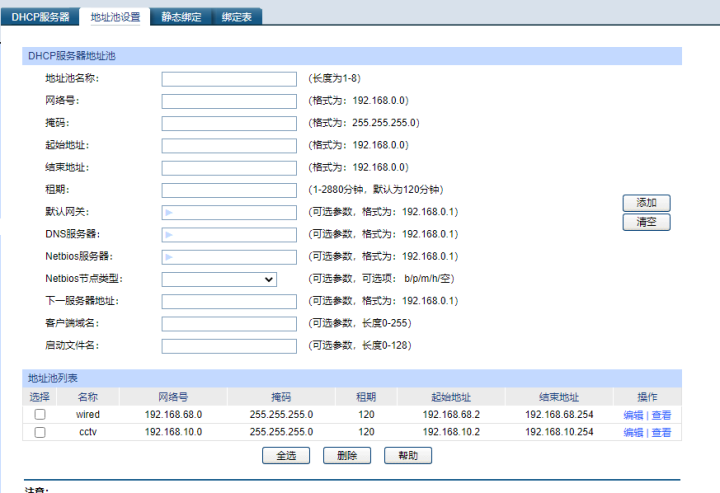

再来创建对应的dhcp服务器

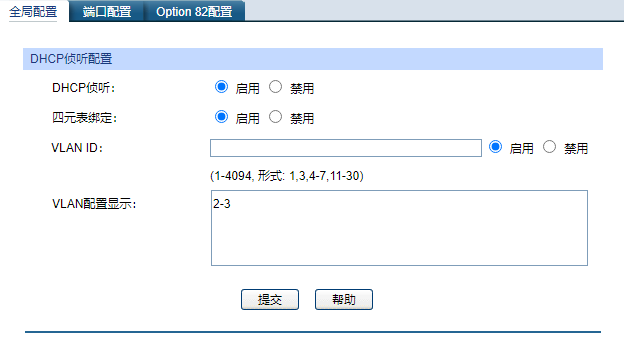

最后还得开启dhcp侦听,否则会跑到主路由器那里去获取ip

设定NATP,这样子vlan下面的设备就可以访问外网了

接上网线,然后开机按mesh键,然后在主路由处添加就好了

mesh易展或者有线中继都可以,但是mesh易展可以在主路由处统一设定,就不用到子路由那里去设定啦

还有一个访客路由,走的无线中继,扩展主路由的访客网络,至于为什么这样呢,敬请期待下一篇文章